WEB MACHINE: (N7)

La machine est a retrouver ci-dessous : WEB MACHINE: (N7)

Mon writeup est à découvrir ici au format .PDF :  WEB MACHINE_ (N7)

WEB MACHINE_ (N7)

Préambule

Nous utiliserons VirtualBox Pour la configuration du LAB.

Collecte d’information

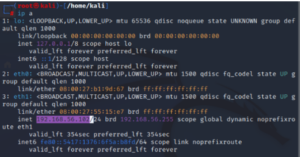

Recherche de notre adresse IP :

|

ip a |

Nous avons une adresse IP en 192.168.56.102

Nous avons une adresse IP en 192.168.56.102

Nous somme dans le réseau 192.168.56.0/24

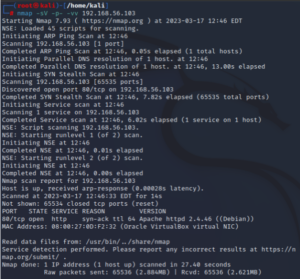

1 – Scanning

Nous scannons le réseau dans lequel nous somme :

|

nmap 192.168.56.0/24 |

L’adresse ip cible est donc 192.168.56.103

2 – Recherche de vulnérabilités

Scan des ports ouvert de la machine cible :

|

nmap -sV -p- -vv 192.168.56.103 |

Nous trouvons un port 80 d’ouvert.

Exploitation

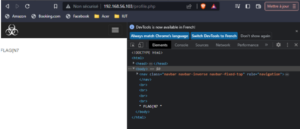

Premier réflexe lorsqu’il y a un port 80 d’ouvert, nous cherchons ce qu’il y a sur le site web.

|

gobuster dir -u http://192.168.56.103 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html |

Nous inspections l’élément :

Nous éditons le HTML :

Nous cliquons sur envoyer :

Nous obtenons : FLAG{N7

Nous tombons ensuite sur le dossier /enter_network/

Nous essayons alors d’exécuter un Gobuster sur cette extension afin de voir se qu’il s’y trouve :

Nous ne trouvons rien d’intéressant.

Nous faisons ensuite, l’envoi de requêtes via Burpsuite :

Dans un cookie, nous arrivons à retrouver un texte codé en base64. Ce texte est hashé en MD5.

Nous essayons de le dé hasher.

Premièrement nous essayons sur un site en ligne contenant les hash les plus répandu et leur correspondance dé hashé :

Bingo nous trouvons “admin”.

Nous voyons ici que le rôle correspond au texte base64 correspondant au “admin”.

Nous remplaçons donc ce texte par “admin” dans la requête.

Bingo, nous obtenons finalement : KSA_01}

Finalement, nous obtenons :

FLAG{N7 KSA_01}

Nous pouvons ensuite nous connecter à la machine cible via :

User : kali

password : KSA_01

Conclusion :

Il existe plusieurs méthodes pour sécuriser les requêtes HTTP vers un serveur web, voici quelques exemples :

- Utilisation d’un certificat SSL/TLS : c’est une méthode courante pour sécuriser les communications entre le client et le serveur. Elle permet de chiffrer les données échangées et d’assurer l’authenticité du serveur. Pour cela, il est nécessaire d’acquérir un certificat SSL/TLS auprès d’une autorité de certification reconnue.

- Utilisation de HTTPS : cette méthode utilise le protocole SSL/TLS pour chiffrer les données échangées. Le trafic HTTP est encapsulé dans des connexions SSL/TLS. L’utilisation de HTTPS garantit l’intégrité et la confidentialité des données échangées.

- Utilisation d’un pare-feu : un pare-feu peut être utilisé pour filtrer le trafic entrant et sortant du serveur web. Il permet également de limiter les connexions entrantes en fonction des adresses IP des clients et de restreindre l’accès aux ressources du serveur.

- Utilisation de l’authentification : pour empêcher les accès non autorisés, l’authentification est souvent utilisée pour permettre uniquement aux utilisateurs autorisés d’accéder aux ressources du serveur web. Les méthodes d’authentification incluent l’authentification basée sur des formulaires, l’authentification par nom d’utilisateur et mot de passe, l’authentification à deux facteurs, etc.

- Mise à jour régulière du serveur : il est important de maintenir à jour le serveur web en installant les mises à jour de sécurité et les correctifs de sécurité pour éviter les vulnérabilités connues. Les mises à jour régulières aident à minimiser les risques de piratage et de perte de données.

Ces méthodes ne sont pas exhaustives et il existe d’autres mesures de sécurité à prendre en compte pour protéger un serveur web

Commentaires récents